1.เครื่อข่ายคอมพิวเตอร์หมายถึงอะไรเครือข่ายคอมพิวเตอร์ คือข่ายคอมพิวเตอร์เกิดจากการสื่อสารข้อมูลของเครื่องคอมพิวเตอร์ตั้งแต่ 2 เครื่องขึ้นไป โดยใช้วิธีการสื่อสารข้อมูลทั่วไปในการเชื่อมต่อสื่อสาร ระหว่างเครื่องคอมพิวเตอร์ โดยในการเชื่อมต่อนั้น ประสิทธิภาพของเครือข่ายคอมพิวเตอร์ขึ้นอยู่กับองค์ประกอบต่างๆ ดังนี้

1. จำนวนของเครื่องคอมพิวเตอร์ภายในเครือข่ายประสิธิภาพของเครือข่ายคอมพิวเตอร์ขึ้นอยู่กับจำนวนเครื่องคอมพิวเตอร์ที่ต่อพ่วงภายในเครือข่าย กล่าวคือ ถ้าจำนวนเครื่องคอมพิวเตอร์ ที่ต่อพ่วงมีจำนวนมาก จะทำให้ประสิทธิภาพของการสื่อสารต่ำ เนื่องจากต้องมีการแบ่งการใช้สื่อนำข้อมูลโดยคอมพิวเตอร์หลายเครื่อง ในทางกลับกัน ถ้าจำนวนเครื่องคอมพิวเตอร์ในเครือข่ายมีจำนวนเหมาะสมกับอุปกรณ์สื่อสาร จะทำให้ระบบเครือข่ายมีประสิทธิภาพสูง 2. สื่อนำข้อมูล (transmission medium)เครือข่ายคอมพิวเตอร์ที่ใช้สื่อนำข้อมูลที่เหมาะสมกับระบบ จะเป็นเครือข่ายที่สามารถสื่อสารข้อมูลกันได้อย่างดี แต่ถ้ามีการนำสื่อนำข้อมูล ที่มีความเร็วต่ำหรือไม่ เหมาะกับการใช้งานมาใช้ในเครือข่ายคอมพิวเตอร์จะทำให้เครือข่ายคอมพิวเตอร์นั้นจะมีประสิทธิภาพต่ำ นอกจากการเลือก สื่อนำข้อมูลที่เหมาะสมแล้วจะต้องคำนึงถึงวิธีการจัดวางสื่อนำข้อมูลเหล่านั้น โดยการจัดวางสื่อนำข้อมูลจะต้องจัดวางตำแหน่งให้เหมาะสมกับการใช้งาน และสภาพแวดล้อม

3. เครื่องคอมพิวเตอร์และอุปกรณ์ (hardware)การสื่อสารข้อมูลภายในเครือข่ายคอมพิวเตอร์จะต้องมีเครื่องคอมพิวเตอร์ต่างๆ ทำหน้าที่ต่างกันไป เครื่องคอมพิวเตอร์เหล่านั้นจะมีผล ต่อประสิทธิภาพของเครือข่ายคอมพิวเตอร์อย่างยิ่ง ถ้าเครื่องคอมพิวเตอร์เหล่านั้นมีประสิทธิภาพต่ำจะทำให้เครือข่ายคอมพิวเตอร์มีประสิทธิภาพต่ำด้วย นอกจากเครื่องคอมพิวเตอร์แล้ว อุปกรณ์อื่นๆ ที่เกี่ยวข้องกับการสื่อสารข้อมูลระหว่างเครื่องคอมพิวเตอร์ เช่น โมเด็ม ก็ส่งผลต่อประสิทธิภาพ ต่อระบบเครือข่ายคอมพิวเตอร์เช่นกัน

4. โปรแกรมคอมพิวเตอร์ที่ใช้ในการสื่อสารข้อมูล (software)โปรแกรมคอมพิวเตอร์จะทำหน้าที่ประมวลผลข้อมูลที่เครื่องคอมพิวเตอร์ที่ทำหน้าที่ส่ง ข้อมูล รับข้อมูล หรือเครื่องคอมพิวเตอร์ที่เป็นตัวกลางใน การติดต่อสื่อสารโปรกแรมคอมพิวเตอร์ที่ใช้ในการสื่อสารข้อมูลที่ดีสามารถทำให้สื่อสารข้อใมูลได้

2.จงบอกหน้าที่และโครงสร้างของ OSI LAYER

แบบจำลอง OSI จะแบ่งการทำงานของระบบเครือข่ายออกเป็น 7 ชั้น คือแต่ละชั้นของแบบการสื่อสารข้อมูลเรียกว่า Layer ประกอบด้วย Layer ย่อยๆทั้งหมด7 Layerแต่ละชั้นทำหน้าที่รับส่งข้อมูลกับชั้นที่อยู่ติดกับตัวเองเท่านั้นจะไม่ติดต่อกระโดดข้ามไปยังชั้นอื่นๆเช่น Layer 6จะติดต่อกับ Layer5 และ Layer7 เท่านั้นและการส่งข้อมูลจะทำไล่จาก Layer7 ลงมาจนถึง Layer1 ซึ่งเป็นชั้นที่มีการเชื่อมต่อทางกายภาพ จากนั้นข้อมูลจะถูกส่งไปยังเครื่องผู้รับปลายทางโดยเริ่มจาก Layer1 ข้อมูลก็จะถูกถอดรหัส และส่งขึ้นไปตาม Layer จนถึง Layer7 ก็จะประกอบกลับมาเป็นข้อมูล นำไปส่งให้ application นำไปใช้แสดงผลต่อไปOSI Model ได้แบ่ง ตามลักษณะของออกเป็น 2 กลุ่มใหญ่ ได้แก่

Application-oriented Layers เป็น 4 Layer ด้านบนคือ Layer ที่ 7,6,5,4 ทำหน้าที่เชื่อมต่อรับส่งข้อมูลระหว่างผู้ใช้กับโปรแกรมประยุกต์ เพื่อให้รับส่งข้อมูลกับฮาร์ดแวร์ที่อยู่ชั้นล่างได้อย่างถูกต้อง ซึ่งจะเกี่ยวข้องกับซอฟแวร์เป็นหลักNetwork-dependent Layers เป็น 3 Layers ด้านล่าง ทำหน้าที่เกี่ยวกับการรับส่งข้อมูลผ่านสายส่ง และควบคุมการรับส่งข้อมูล.ตรวจสอบข้อผิดพลาด รวมทั้งเลื่อกเส้นทางที่ใช้ในการรับส่ง ซึ่งจะเกี่ยวข้องกับฮาร์ดแวร์เป็นหลัก ทำให้ใช้ผลิตภัณฑ์ต่างบริษัทกันได้อย่างไม่มีปัญหา

Layer7, Application Layerเป็นชั้นที่อยู่บนสุดของขบวนการรับส่งข้อมูล ทำหน้าที่ติดต่อกับผู้ใช้ โดยจะรับคำสั่งต่างๆจากผู้ใช้ส่งให้คอมพิวเตอร์แปลความหมาย และทำงานตามคำสั่งที่ได้รับในระดับโปรแกรมประยุกต์ เช่นแปลความหมายของการกดปุ่มเมาส์ให้เป็นคำสั่งในการก็อปปี้ไฟล์ หรือดึงข้อมุลมาแสดงผลบนหน้าจอเป็นต้นตัวอย่างของ protocol ในชั้นนี้คือ Web Browser,HTTP,FTP,Telnet,WWW,SMTP,SNMP,NFS เป็นต้นLayer6, Presentation Layerเป็นชั้นที่ทำหน้าที่ตกลงกับคอมพิวเตอร์อีกด้านหนึ่งในชั้นเดียวกันว่า การรับส่งข้อมูลในระดับโปรแกรมประยุกต์จะมีขั้นตอนและข้อบังคับอย่างไร จุดประสงค์หลักของ Layer นี้คือ กำหนดรูปแบบของการสื่อสาร อย่างเช่น ASCII Text,EBCDIC,Binary และ JPEG รวมถึงการเข้ารหัส (Encription)ก็รวมอยู่ใน Layer นี้ด้วย ตัวอย่างเช่น โปรแกรม FTP ต้องการรับส่งโอนย้ายไฟล์กับเครื่อง server ปลายทาง โปรโตคอล FTP จะอนุญาติให้ผู้ใช้ระบุรูปแบบของข้อมูลที่โอนย้ายกันได้ว่าเป็นแบบ ASCII text หรือแบบ binaryตัวอย่างของ protocol ในชั้นนี้คือ JPEG,ASCII,Binary,EBCDICTIFF,GIF,MPEG,Encription เป็นต้นLayer5, Session Layerเป็น Layer ที่ควบคุมการสื่อสารจากต้นทางไปยังปลายทางแบบ End to End และคอยควบคุมช่องทางการสื่อสารในกรณีที่มีหลายๆ โปรเซสต้องการรับส่งข้อมูลพร้อมๆกันบนเครื่องเดียวกัน (ทำงานคล้ายๆเป็นหน้าต่างคอยสลับเปิดให้ข้อมูลเข้าออกตามหมายเลขช่อง(port)ที่กำหนด) และยังให้อินเตอร์เฟซสำหรับ Application Layer ด้านบนในการควบคุมขั้นตอนการทำงานของ protocol ในระดับ transport/network เช่น socket ของ unix หรือ windows socket ใน windows ซึ่งได้ให้ Application Programming Interface (API) แก่ผู้พัฒนาซอฟแวร์ในระดับบนสำหรับการเขียนโปรแกรมเพื่อควบคุมการทำงานของ protocol TCP/IP ในระดับล่าง และทำหน้าที่ควบคุม "จังหวะ" ในการรับส่งข้อมูล ของทั้ง 2ด้านให้มีความสอดคล้องกัน (syncronization) และกำหนดวิธีที่ใช้รับส่งข้อมูล เช่นอาจจะเป็นในลักษณะสลับกันส่ง (Half Duplex) หรือรับส่งไปพร้อมกันทั้ง2ด้าน (Full Duplex) ข้อมูลที่รับส่งกันใน Layer5 นี้จะอยู่ในรูปของ dialog หรือประโยคข้อมูลที่สนทนาโต้ตอบกันระหว่างต้านรับและด้านที่ส่งข้อมูล ไม่ได้มองเป็นคำสั่งอย่างใน Layer6 เช่นเมื่อผู้รับได้รับข้อมูลส่วนแรกจากผู้ส่ง ก็จะตอบกลับไปให้ผู้ส่งรู้ว่าได้รับข้อมูลส่วนแรกเรียบร้อยแล้ว และพร้อมที่จะรับข้อมูลส่วนต่อไป คล้ายกับเป็นการสนทนาตอบโต้กันระหว่างผู้รับกับผู้ส่งนั่นเองตัวอย่างของ protocol ในชั้นนี้คือ RPC,SQL,Netbios,Windows socket,NFS เป็นต้นLayer4,Transport Layerเป็น Layer ที่มีหน้าที่หลักในการแบ่งข้อมูลใน Layer บนให้พอเหมาะกับการจัดส่งไปใน Layer ล่าง ซึ่งการแบ่งข้อมูลนี้เรียกว่า Segmentation ,ทำหน้าที่ประกอบรวมข้อมูลต่างๆที่ได้รับมาจาก Layer ล่าง และให้บริการตรวจสอบและแก้ไขปัญหาเมื่อเกิดข้อผิดพลาดขึ้นระหว่างการส่ง(error recovery) ทำหน้าที่ยืนยันว่าข้อมูลได้ถูกส่งไปถึงยังเครื่องปลายทางและได้รับข้อมูลถูกต้องเรียบร้อยแล้วหน่วยของข้อมูลที่ถูกแบ่งแล้วนี้เรียกว่า Segment ตัวอย่างของ protocol ในชั้นนี้คือ TCP,UDP,SPXLayer3,Network Layerเป็น Layer ที่มีหน้าที่หลักในการส่ง packet จากเครื่องต้นทางให้ไปถีงปลายทางด้วยความพยายามที่ดีที่สุด (best effort delivery) layer นี้จะกำหนดให้มีการตั้ง logical address ขึ้นมาเพื่อใช้ระบุตัวตน ตัวอย่างของ protocol นี้เช่น IP และ logical address ที่ใช้คือหมายเลข ip นั่นเอง layer นี้ส่วนใหญ่เกี่ยวข้องกับอุปกรณ์ฮาร์ดแวร์ซึ่งที่ทำงานอยูบน Layer นี้คือ router นั่นเองprotocol ที่ทำงานใน layer นี้จะไม่ทราบว่าpacketจริงๆแล้วไปถึงเครื่องปลายทางหรือไม่ หน้าที่ยืนยันว่าข้อมูลได้ไปถึงปลายทางจริงๆแล้วคือหน้าที่ของ Transport Layer นั่นเองหน่วยของ layer นี้คือ packet ตัวอย่างของ protocol ในชั้นนี้คือ IP,IPX,AppletalkLayer2, Data Link Layerรับผิดชอบในการส่งข้อมูลบน network แต่ละประเภทเช่น Ethernet,Token ring,FDDI, หรือบน WAN ต่างๆ ดูแลเรื่องการห่อหุ้มข้อมูลจาก layer บนเช่น packet ip ไว้ภายใน Frame และส่งจากต้นทางไปยังอุปกรณ์ตัวถัดไป layer นี้จะเข้าใจถึงกลไกและอัลกอริทึ่มรวมทั้ง format จอง frame ที่ต้องใช้ใน network ประเภทต่างๆเป็นอย่างดี ในnetworkแบบEthernet layer นี้จะมีการระบุหมายเลข address ของเครื่อง/อุปกรณ์ต้นทางกับเครื่อง/อุปกรณ์ปลาทางด้วย hardware address ที่เรียกว่า MAC AddressMAC Address เป็น address ที่ฝังมากับอุปกรณ์นั้นเลยไม่สามารถเปลี่ยนเองได้ MAC Address เป็นตัวเลขขนาด 6 byte, 3 byte แรกจะได้รับการจัดสรรโดยองค์กรกลาง IEEE ให้กับผู้ผลิตแต่ละราย ส่วนตัวเลข 3 byte หลังทางผู้ผลิตจะเป็นผู้กำหนดเองหน่วยของ layer นี้คือ Frame ตัวอย่างของ protocol ในชั้นนี้คือ Ethernet,Token Ring,IEEE 802.3/202.2,Frame Relay,FDDI,HDLC,ATM เป็นต้นLayer1, Physical LayerLayer นี้เป็นการกล่าวถึงข้อกำหนดมาตรฐานคุณสมบัติทางกายภาพของฮาร์ดแวร์ที่ใช้เชื่อมต่อระหว่างคอมพิวเตอร์ทั้ง2ระบบ สัญญาณทางไฟฟ้าและการเชื่อมต่อต่างๆของสายเคเบิล,Connectorต่างๆ เช่นสายที่ใช้รับส่งข้อมูลเป็นแบบไหน ข้อต่อหรือปลั๊กที่ใช้มีมาตรฐานอย่างไร ใช้ไฟกี่โวลต์ ความเร็วในการรับส่งเป็นเท่าไร สัญญาณที่ใช้รับส่งข้อมูลมีมาตรฐานอย่างไร Layer1 นี้จะมองเห็นข้อมูลเป็นการรับ-ส่งที่ละ bit เรียงต่อกันไปโดยไม่มีการพิจารณาเรื่องความหมายของข้อมูลเลย การรับส่งจะเป็นในรูป 0 หรือ 1 หากการรับส่งข้อมูลมีปัญหาเนื่องจากฮาร์ดแวร์ เช่นสายขาดก็จะเป็นหน้าที่ของ Layer1 นี้ที่จะตรวจสอบและแจ้งข้อผิดพลาดนั้นให้ชั้นอื่นๆที่อยู่เหนือขึ้นไปทราบ

3. Topology คืออะไร จงบอกข้อดีข้อเสียของ Topology แต่ละชนิด

โครงสร้างเครือข่ายคอมพิวเตอร์ (TOPOLOGY)การนำเครื่องคอมพิวเตอร์มาเชื่อมต่อกันเพื่อประโยชน์ของการสื่อสารนั้น สามารถกระทำได้หลายรูปแบบ ซึ่งแต่ละแบบก็มีจุดเด่นที่แตกต่างกันไป โดยทึ่วไปแล้วโครงสร้างของเครือข่ายคอมพิวเตอร์สามารถจำแนกตามลักษณะของการเชื่อมต่อดังต่อไปนี้

1. โครงสร้างเครือข่ายคอมพิวเตอร์แบบบัส (bus topology) โครงสร้างเครือข่ายคอมพิวเตอร์แบบบัส จะประกอบด้วย สายส่งข้อมูลหลัก ที่ใช้ส่งข้อมูลภายในเครือข่าย เครื่องคอมพิวเตอร์แต่ละเครื่อง จะเชื่อมต่อเข้ากับสายข้อมูลผ่านจุดเชื่อมต่อ เมื่อมีการส่งข้อมูลระหว่างเครื่องคอมพิวเตอร์หลายเครื่องพร้อมกัน จะมีสัญญาณข้อมูลส่งไปบนสายเคเบิ้ล และมีการแบ่งเวลาการใช้สายเคเบิ้ลแต่ละเครื่อง ข้อดีของการเชื่อมต่อแบบบัส คือ ใช้สื่อนำข้อมูลน้อย ช่วยให้ประหยัดค่าใช้จ่าย และถ้าเครื่องคอมพิวเตอร์เครื่องใดเครื่องหนึ่งเสียก็จะไม่ส่งผลต่อการทำงานของระบบโดยรวม แต่มีข้อเสียคือ การตรวจจุดที่มีปัญหา กระทำได้ค่อนข้างยาก และถ้ามีจำนวนเครื่องคอมพิวเตอร์ในเครือข่ายมากเกินไป จะมีการส่งข้อมูลชนกันมากจนเป็นปัญหา

2. โครงสร้างเครือข่ายคอมพิวเตอร์แบบวงแหวน (ring topology) โครงสร้างเครือข่ายคอมพิวเตอร์แบบวงแหวน มีการเชื่อมต่อระหว่างเครื่องคอมพิวเตอร์โดยที่แต่ละการเชื่อมต่อจะมีลักษณะเป็นวงกลม การส่งข้อมูลภายในเครือข่ายนี้ก็จะเป็นวงกลมด้วยเช่นกัน ทิศทางการส่งข้อมูลจะเป็นทิศทางเดียวกันเสมอ จากเครื่องหนึ่งจนถึงปลายทาง ในกรณีที่มีเครื่องคอมพิวเตอร์เครื่องใดเครื่องหนึ่งขัดข้อง การส่งข้อมูลภายในเครือข่ายชนิดนี้จะไม่สามารถทำงานต่อไปได้ ข้อดีของโครงสร้าง เครือข่ายแบบวงแหวนคือ ใช้สายเคเบิ้ลน้อย และถ้าตัดเครื่องคอมพิวเตอร์ที่เสียออกจากระบบ ก็จะไม่ส่งผลต่อการทำงานของระบบเครือข่ายนี้ และจะไม่มีการชนกันของข้อมูลที่แต่ละเครื่องส่ง

3. โครงสร้างเครือข่ายคอมพิวเตอร์แบบดาว (star topology) โครงสร้างเครือข่ายคอมพิวเตอร์แบบดาว ภายในเครือข่ายคอมพิวเตอร์จะต้องมีจุกศูนย์กลางในการควบคุมการเชื่อมต่อคอมพิวเตอร์ หรือ ฮับ (hub) การสื่อสารระหว่างเครื่องคอมพิวเตอร์ต่างๆ จะสื่อสารผ่านฮับก่อนที่จะส่งข้อมูลไปสู่เครื่องคอมพิวเตอร์เครื่องอื่นๆ โครงสร้างเครือข่ายคอมพิวเตอร์ แบบดาวมีข้อดี คือ ถ้าต้องการเชื่อมต่อคอมพิวเตอร์เครื่องใหม่ก็สามารถทำได้ง่ายและไม่กระทบต่อเครื่องคอมพิวเตอร์อื่นๆ ในระบบ ส่วนข้อเสีย คือ ค่าใช้จ่ายในการใช้สายเคเบิ้ลจะค่อนข้างสูง และเมื่อฮับไม่ทำงาน การสื่อสารของคอมพิวเตอร์ทั้งระบบก็จะหยุดตามไปด้วย

4. โครงสร้างเครือข่ายคอมพิวเตอร์แบบเมช (mesh topology) โครงสร้างเครือข่ายคอมพิวเตอร์แบบเมช มีการทำงานโดยเครื่องคอมพิวเตอร์แต่ละเครื่องจะมีช่องสัญญาณจำนวนมาก เพื่อที่จะเชื่อมต่อกับเครื่องคอมพิวเตอร์เครื่องอื่นๆทุกเครื่อง โครงสร้างเครือข่ายคอมพิวเตอร์นี้เครื่องคอมพิวเตอร์แต่ละเครื่องจะส่งข้อมูล ได้อิสระไม่ต้องรอการส่งข้อมูลระหว่างเครื่องคอมพิวเตอร์เครื่องอื่นๆ ทำให้การส่งข้อมูลมีความรวดเร็ว แต่ค่าใช้จ่ายสายเคเบิ้ลก็สูงด้วยเช่นกัน

5. โครงสร้างเครือข่ายคอมพิวเตอร์แบบผสม (hybrid topology) เป็นโครงสร้างเครือข่ายคอมพิวเตอร์ที่ผสมผสานความสามารถของโครงสร้างเครือข่ายคอมพิวเตอร์หลาย ๆ แบบรวมกัน ประกอบด้วยเครือข่าย คอมพิวเตอร์ย่อยๆ หลายเครือข่ายที่มีโครงสร้างแตกต่างกันมาเชื่อมต่อกันตามความเหมาะสม ทำให้เกิดเครือข่ายที่มีประสิทธิภาพสูงในการสื่อสารข้อมูล

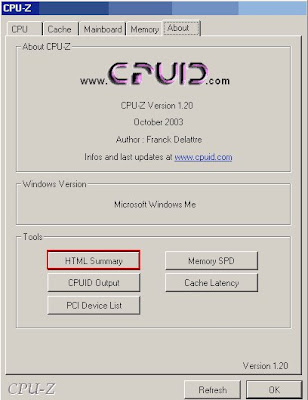

ในกรณีที่คุณต้องการจะให้แสดงผลออกมา HTML ก็สามารถทำได้โดยคลิกที่แท็บ About จากนั้นก็คลิกที่ HTML Summary

ในกรณีที่คุณต้องการจะให้แสดงผลออกมา HTML ก็สามารถทำได้โดยคลิกที่แท็บ About จากนั้นก็คลิกที่ HTML Summary